奇安信集团与Gartner对外发布《零信任架构及解决方案》白皮书,对零信任架构进行了全面解读,并对架构迁移方案提出了系统建议。

为帮助国内市场更好的了解零信任架构,并且做好架构迁移的相关工作,奇安信身份安全实验室着手开展了大量的汉化工作,并于近日正式推出了中文版本。

云计算和大数据时代,网络安全边界逐渐瓦解,内外部威胁愈演愈烈,传统的边界安全架构难以应对,零信任安全架构应运而生。奇安信身份安全实验室,作为奇安信集团下属专注“零信任身份安全架构”研究的专业实验室,是业界首部零信任安全技术图书《零信任网络:在不可信网络中构建安全系统》译者。

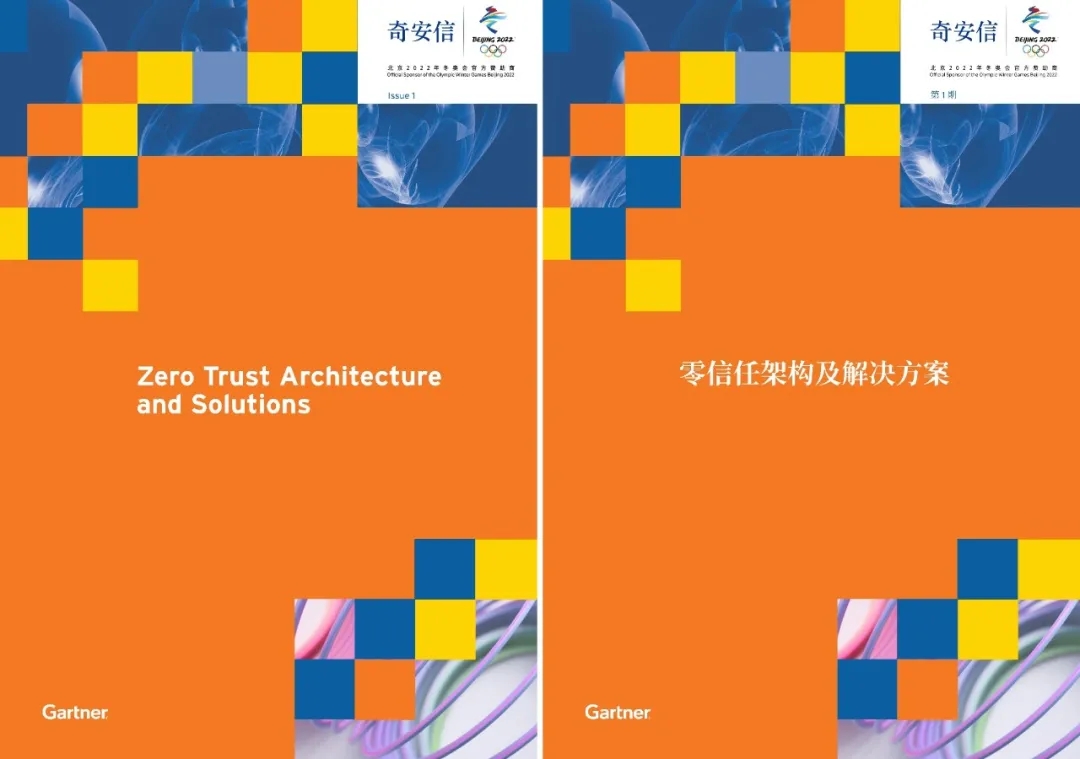

2018年,以“零信任安全,新身份边界”为技术思想,奇安信身份安全实验室正式在业内推出零信任身份安全解决方案,致力于解决国内“企业物理边界正在瓦解、传统边界防护措施正在失效”的新一代网络安全问题,推出“以身份为基石、业务安全访问、持续信任评估、动态访问控制”为核心的奇安信零信任身份安全解决方案。

该团队结合行业现状,大力投入对零信任安全架构的研究和产品标准化,积极推动“零信任身份安全架构”在业界的落地实践,其方案已经在部委、央企、金融等行业进行广泛落地实施,得到市场、业界的高度认可。

Gartner认为,到2022年,在面向生态合作伙伴开放的新型数字业务应用程序中,80%将通过零信任网络访问(ZTNA)进行访问。零信任安全架构基于“以身份为基石、业务安全访问、持续信任评估、动态访问控制”四大关键能力,构筑以身份为基石的动态虚拟边界产品与解决方案,助力企业实现全面身份化、授权动态化、风险度量化、管理自动化的新一代网络安全架构。

以下是报告核心要点。

1 零信任参考架构

零信任的本质是在访问主体和客体之间构建以身份为基石的动态可信访问控制体系,其核心能力可以概括为以身份为基石、业务安全访问、持续信任评估和动态访问控制的关键能力,基于对网络所有参与实体的数字身份,对默认不可信的所有访问请求进行加密、认证和强制授权,汇聚关联各种数据源进行持续信任评估,并根据信任的程度动态对权限进行调整,最终在访问主体和访问客体之间建立一种动态的信任关系。

图 零信任架构的关键能力模型

零信任架构下,访问客体是核心保护的资源,针对被保护资源构建保护面,资源包括但不限于企业的业务应用、服务接口、操作功能和资产数据。访问主体包括人员、设备、应用和系统等身份化之后的数字实体,在一定的访问上下文中,这些实体还可以进行组合绑定,进一步对主体进行明确和限定。

2 零信任安全解决方案

方案构成

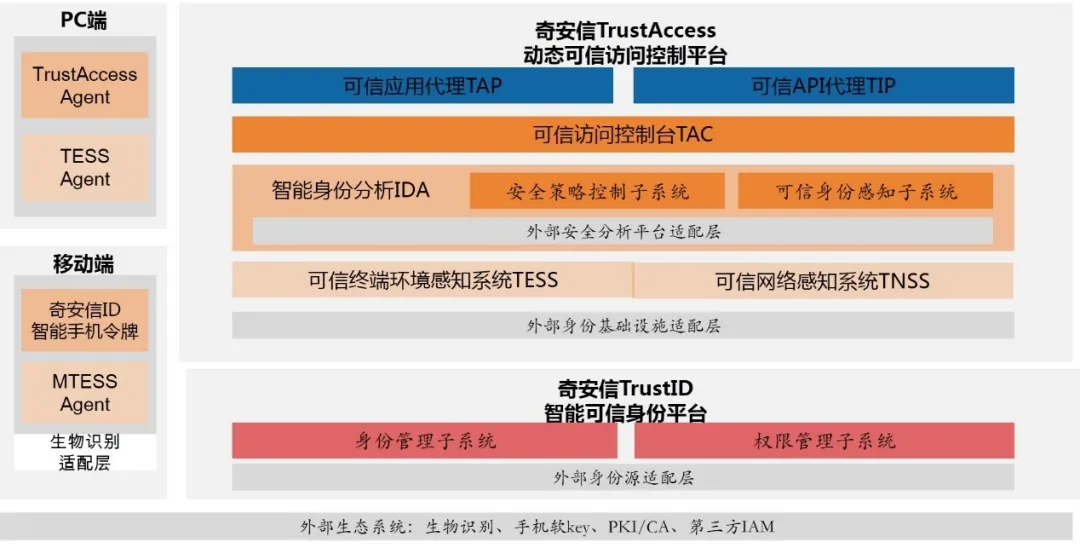

奇安信零信任安全解决方案主要包括:奇安信TrustAccess动态可信访问控制平台、奇安信TrustID智能可信身份平台、奇安信ID智能手机令牌及各种终端Agent组成,如下图所示。

奇安信零信任安全解决方案中,动态可信访问控制平台和智能可信身份平台逻辑上进行解耦,当客户现有身份安全基础设施满足零信任架构要求的情况下,可以不用部署智能可信身份平台,通过利旧降低建设成本。

图 奇安信零信任安全解决方案

奇安信零信任安全解决方案在零信任参考架构的基础上对产品组件进行了拆分和扩展,但在总体架构上保持了高度一致,将其产品组件映射到零信任参考架构如下图所示:

图 奇安信零信任安全解决方案与参考架构的关系

另外,奇安信零信任安全解决方案和奇安信丰富的安全产品和平台之间可以实现联动,比如奇安信的移动安全解决方案、数据安全解决方案以及云安全管理平台等。

典型应用场景

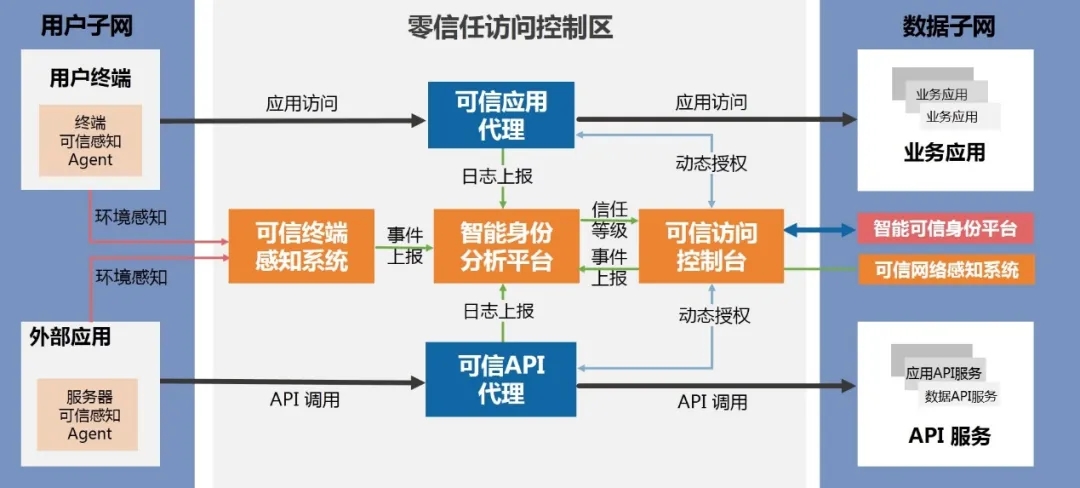

下面以一个典型应用场景为例,描述奇安信零信任安全解决方案的逻辑原理。此应用场景数据子网需要保护的资源包括业务应用和API服务,用户/外部平台子网的用户终端需要访问业务应用,外部应用需要通过接口调用API服务,方案逻辑图如下图所示。

图 典型场景方案

在此方案中,通过在用户子网和数据子网之间部署逻辑的零信任访问控制区构建端到端的零信任解决方案。通过可信应用代理接管所有的用户终端业务访问请求,通过可信API代理接管所有的外部应用API调用请求,所有的访问请求通过可信访问控制台进行身份验证及动态授权。

可信终端感知系统持续对终端进行感知和评估,可信网络感知系统持续对网络流量进行感知和评估,并生成安全事件上报至智能身份分析平台,智能身份分析平台综合访问日志信息、安全事件信息、身份与权限信息进行信息关键和信任评估,为可信访问控制台输出信任等级作为权限判定或撤销的依据。

3 零信任迁移方法论

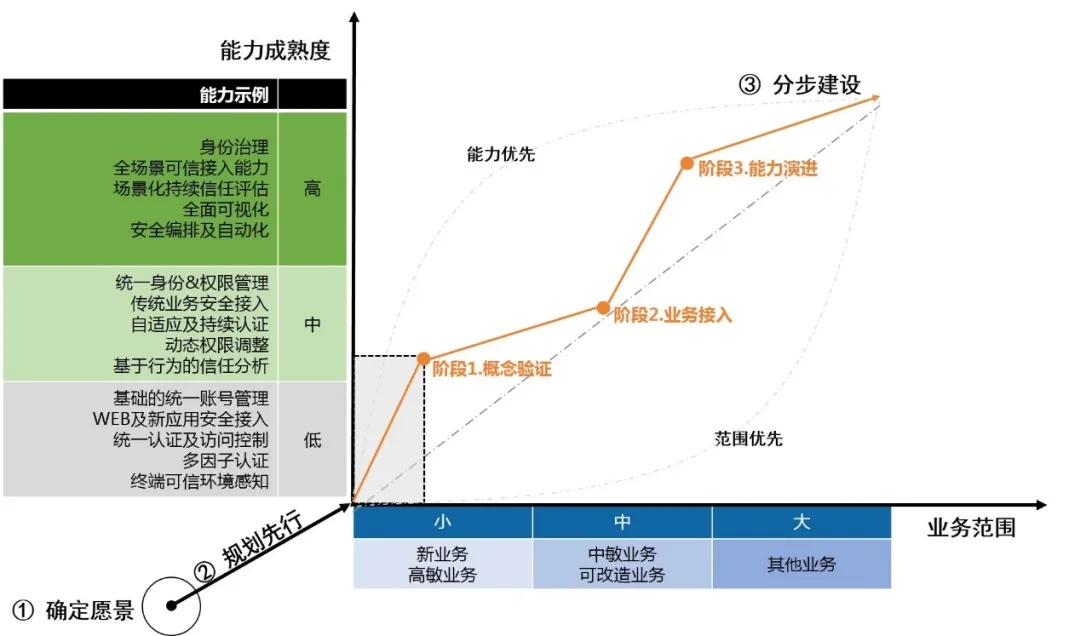

零信任架构作为一种全新的安全架构,和企业现有的业务情况、安全能力、组织架构都有一定的关系,零信任迁移不可能一蹴而就,需要遵循一定的方法论,结合企业现状,统一目标和愿景后进行妥善规划并分步建设。

图 零信任迁移方法

确定愿景

零信任的建设和运营需要企业各干系方积极参与,可能涉及到安全部门、业务开发部门、IT技术服务部门和IT运营部门等。企业数字化转型的关键决策者应该将基于零信任的新一代安全架构上升到战略层面,确定统一的愿景,建议成立专门的组织(或虚拟组织)并指派具有足够权限的人作为负责人进行零信任迁移工作的整体推进,建议至少由CIO/CSO或CISO级别的人员在公司高层决策者的支持下推动零信任项目。

规划先行

规划的目的在于厘清形状,确定路径。对于零信任架构而言,需要从两个维度进行梳理和评估,一是能力成熟度,二是业务范围维度。企业需要评估当前具备的安全能力,并基于风险、安全预算、合规要求等信息,确定安全能力建设的优先级。一般来说新建业务和核心业务作为第一优先级考虑。

分步建设

根据规划的思路导向,建设阶段的划分依各企业而各有不同。如果是能力优先型建设思路,需要针对少量的业务构建从低到高的能力,通过局部业务场景验证零信任的完整能力,然后逐步迁移更多的业务。

首先在一个较小业务范围内,构建中等的零信任安全能力,对整体方案进行验证;方案验证完成后,对验证过程的一些局部优化点进行能力优化,并同时迁入更多的业务进一步验证方案并发现新的安全需求;最后,基于验证结果规划后续能力演进阶段,逐步有序的提升各方面的零信任能力。